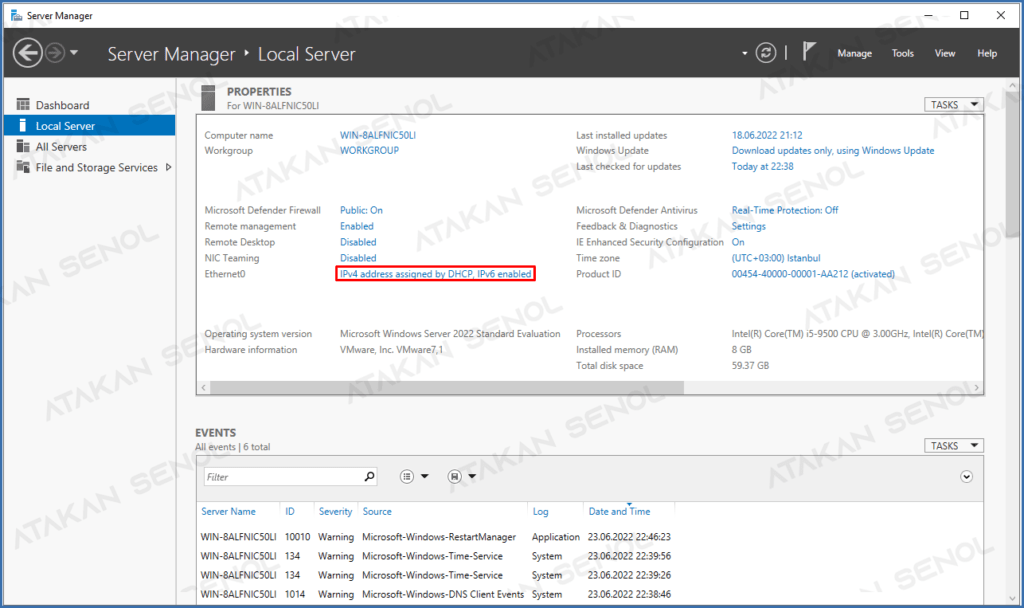

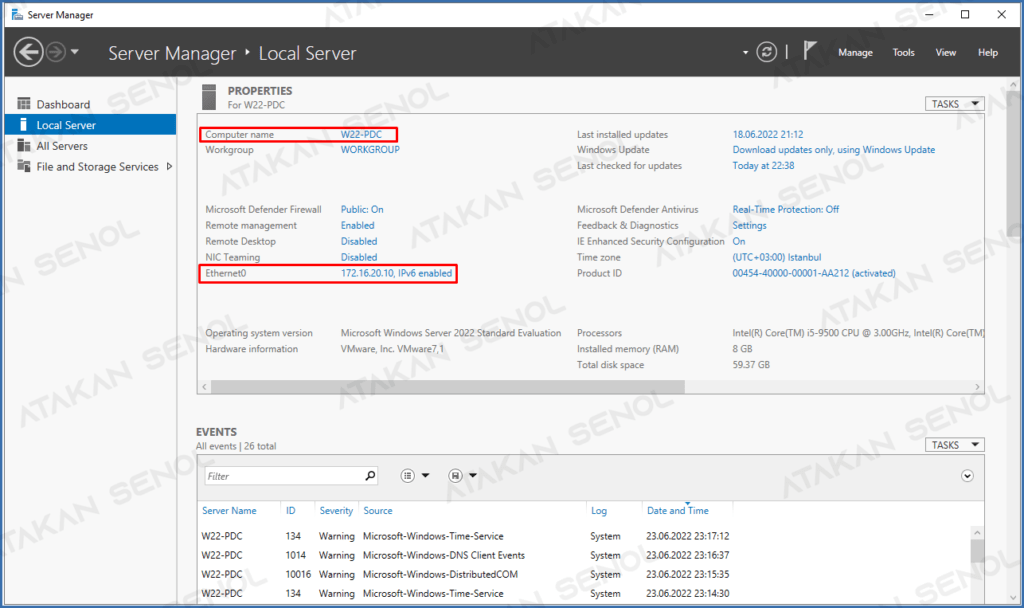

Merhaba, bu yazımda Windows Server 2022 üzerinde Active Directory Domain Controller (AD DC) kurulumunu anlatacağım. Rol eklemeye başlamadan Bilgisayar adı ve Statik IP belirlememiz gerekiyor. Statik IP vererek başlayalım. Server Manager üzerinde Local Server sekmesinde Ethernet bilgilerimizin üzerine tıklıyoruz.

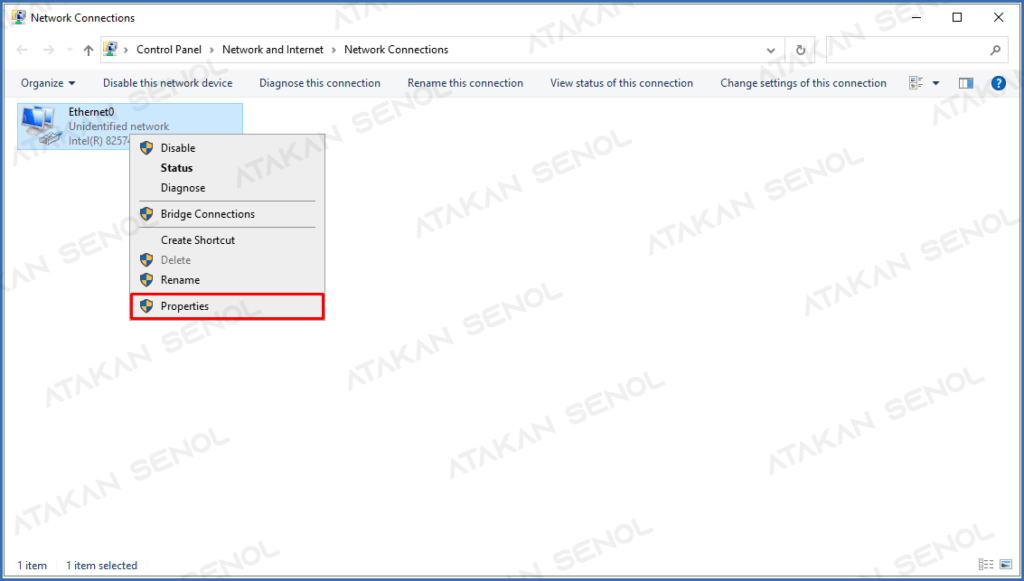

Ethernet0 üzerine sağ tıklayıp Properties seçeneğini açalım.

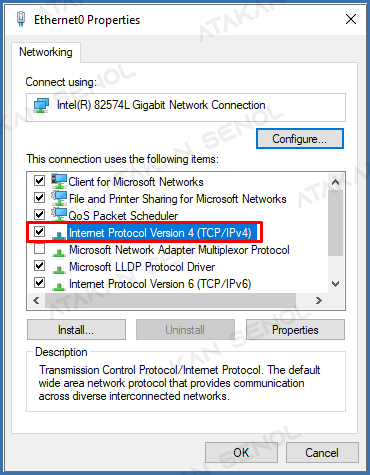

Internet Protocol Version 4 (TCP/IPv4) seçeneğine çift tıklayalım.

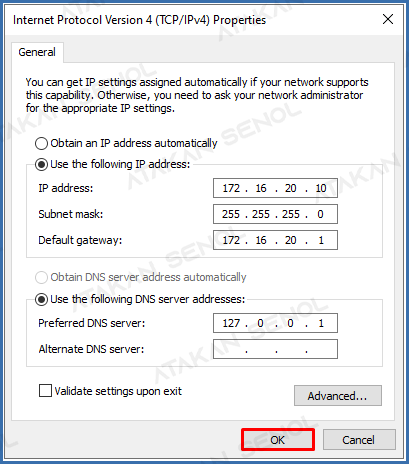

Açılan ekranda sunucumuza bir IP adresi belirliyoruz. DNS adresimizi localhost yapıyoruz.

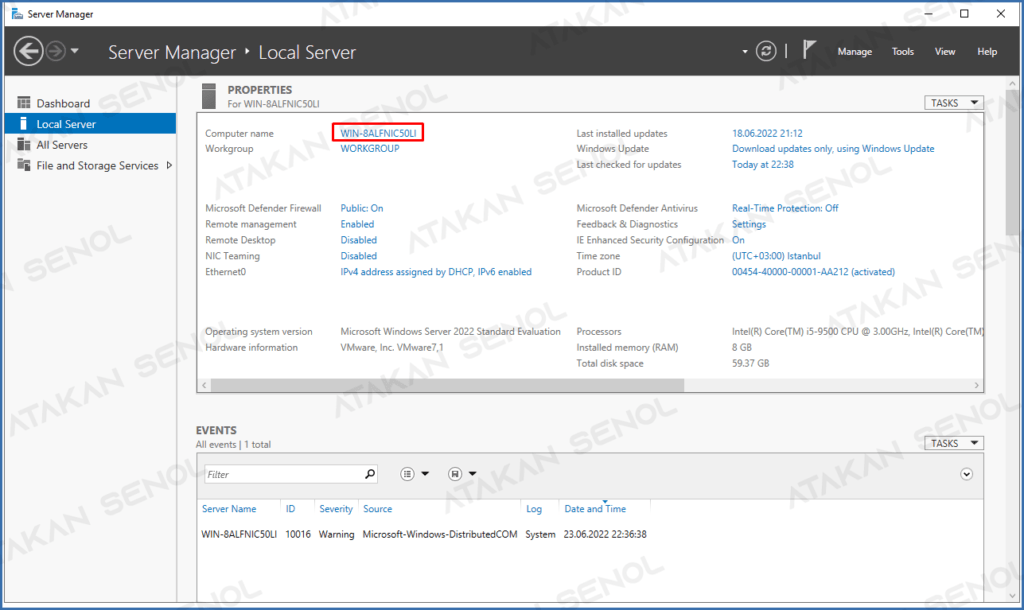

IP adresimizi belirledik. Şimdi sunucu adımızı değiştirelim. Yine Local Server üzerinden bilgisayar adına tıklıyoruz.

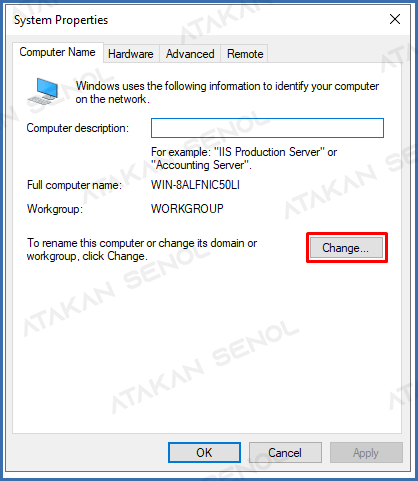

Gelen ekranda Change butonuna tıklıyoruz.

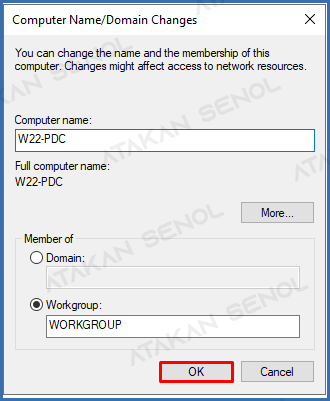

Computer name kısmından bir isim belirliyor ve OK butonu ile onaylıyoruz. Bu işlemden sonra bilgisayarı yeniden başlatmamız gerekiyor.

Bilgisayarımız açıldı. Gerekli yapılandırmaları tamamladık.

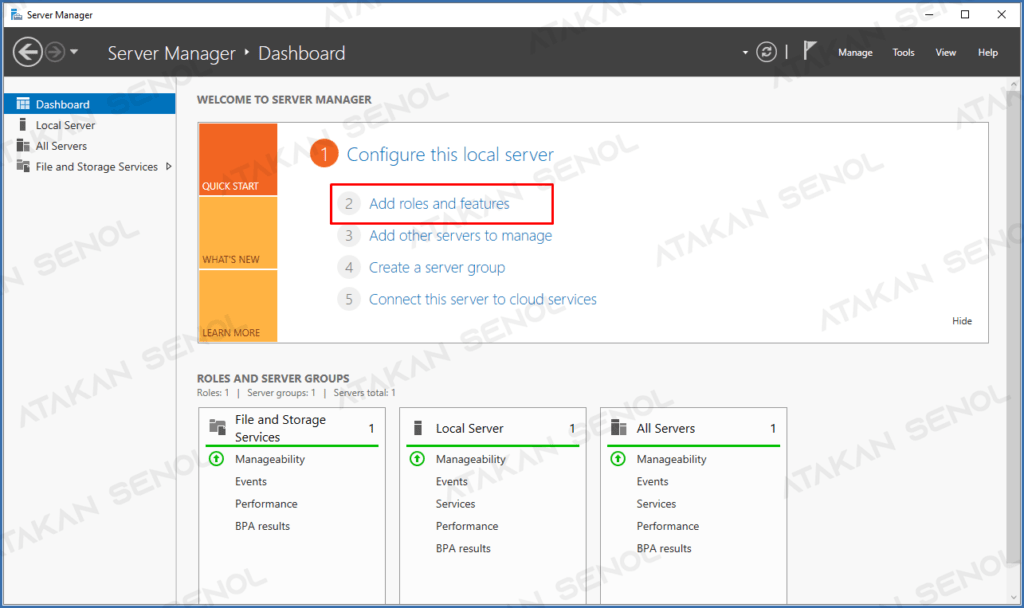

Dashboard sekmesi üzerinden Add roles and features seçeneğine tıklıyoruz.

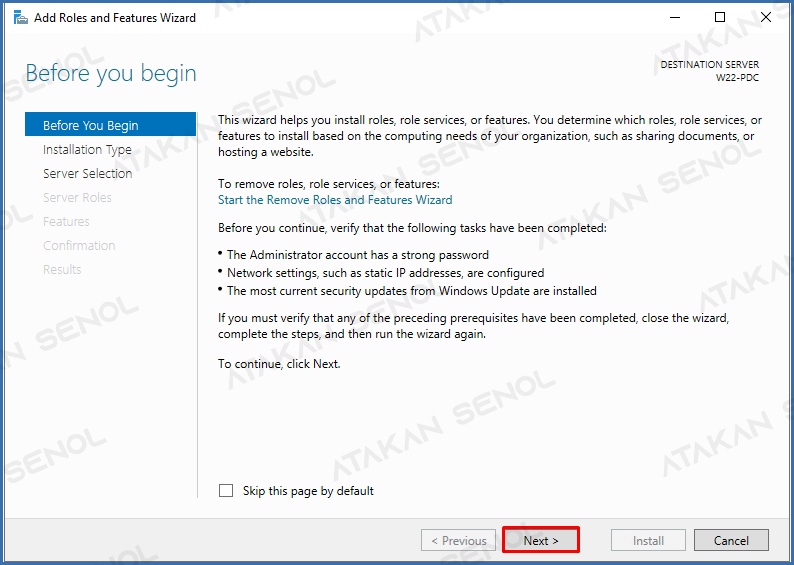

Before you begin penceresi geliyor. Next butonu ile geçiyoruz.

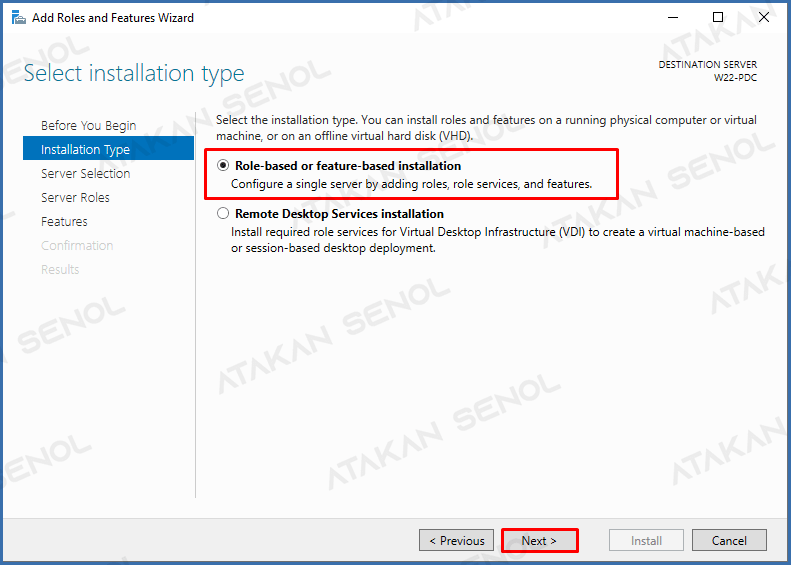

- Role-based or feature-based installation : Roles (Rol) ve Features (Özellik) kurulum ve yapılandırmaları yapacağımız seçenektir. Sunucu üzerinde ihtiyacımız olan Rolleri ve Özellikleri bu seçenek ile kurup yapılandırabiliriz.

- Remote Desktop Services installation : Remote Desktop Services ( RDS )Uzak Masaüstü kurulumu ve yapılandırmasını bu seçenek ile yapabiliriz.

Biz Active Directory Domain Services rolünü kuracağımız için Role-based or feature-based installation seçeneği ile devam ediyoruz.

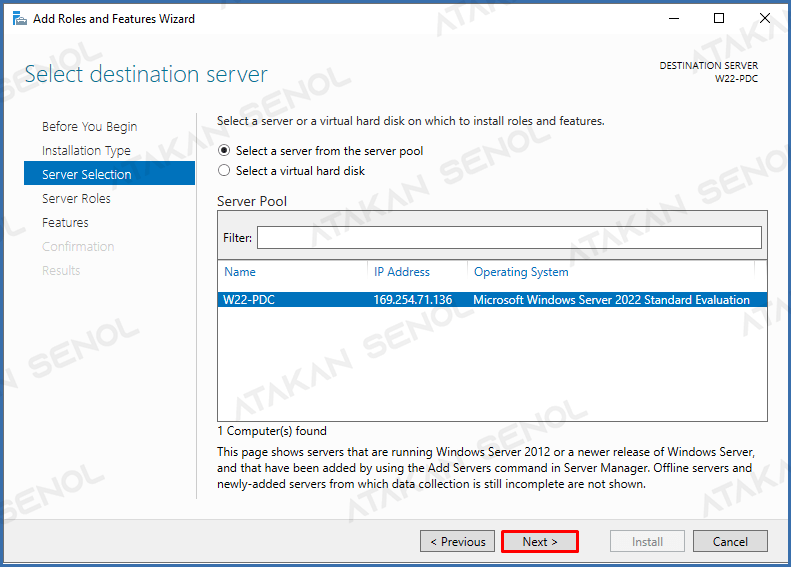

- Select a server from the server pool seçeneği bize bir sunucu havuzu oluşturarak farklı bir sunucu üzerinden toplu rol ve özellik ekleme imkanı sunuyor.

- Select a virtual hard disk seçeneği ise sanal bir diske rol ve özellik ekleme imkanı sunuyor. Bu seçeneği işaretlediğimizde sanal diskimizin konumunu seçerek rol ve özellik ekleyebiliriz.

Biz havuzda bulunan bir sunucuya kurulum yapacağımız için Select a server from the server pool seçeneği ile devam ediyoruz.

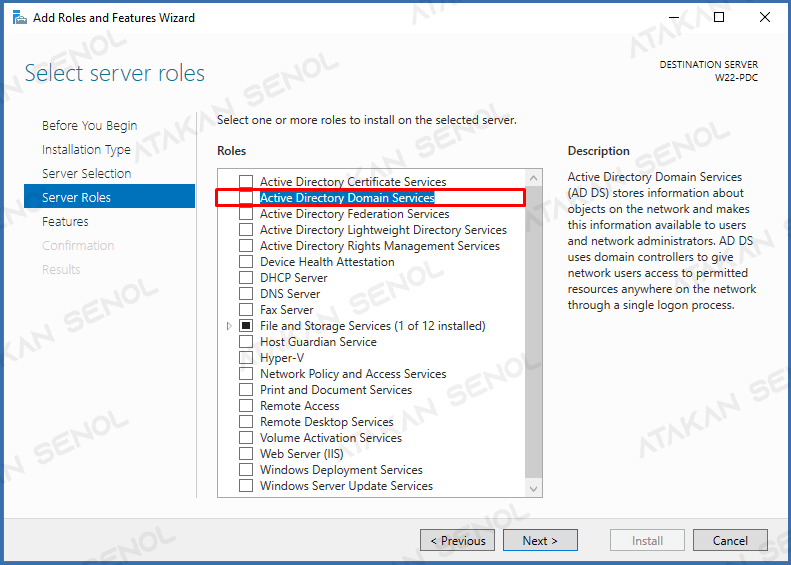

Roles bölümünden kurulumunu yapacağımız Active Directory Domain Services rolünü seçiyoruz.

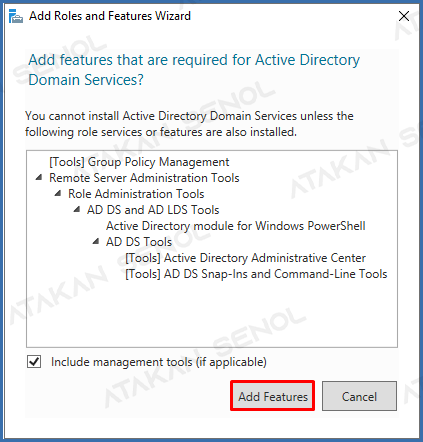

Active Directory Domain Services rolünü seçtiğimizde karşımıza bu rol ile birlikte kurulacak olan özellikler çıkıyor. Bunlar bizim için gerekli özellikler olduğundan Add Features butonu ile kurulumu onaylıyoruz.

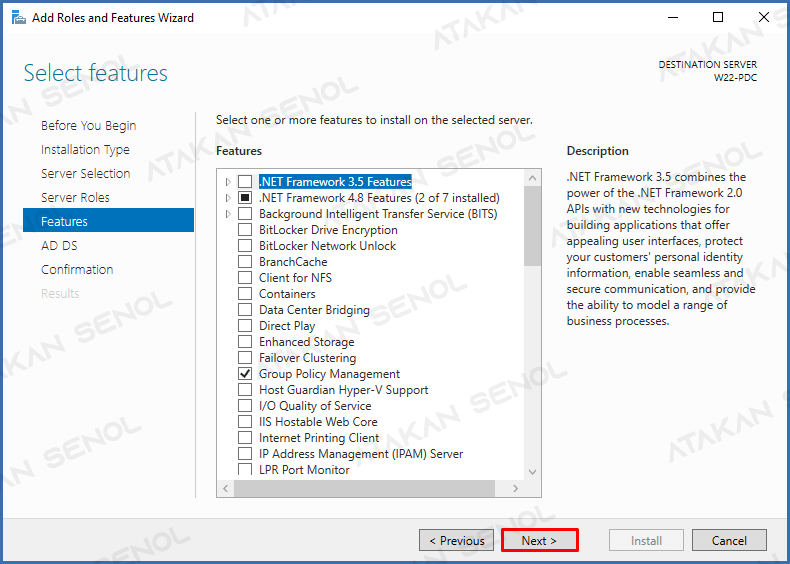

Select features bölümünde sunucu üzerine kurabileceğimiz özellikleri görüyoruz. Önceki adımda Active Directory Domain Services için gerekli olan özellikleri yüklemesine izin verdiğimiz için bu özellikler seçili bir şekilde gelmekte. Bu nedenle herhangi bir özellik seçmeden Next ile devam ediyoruz.

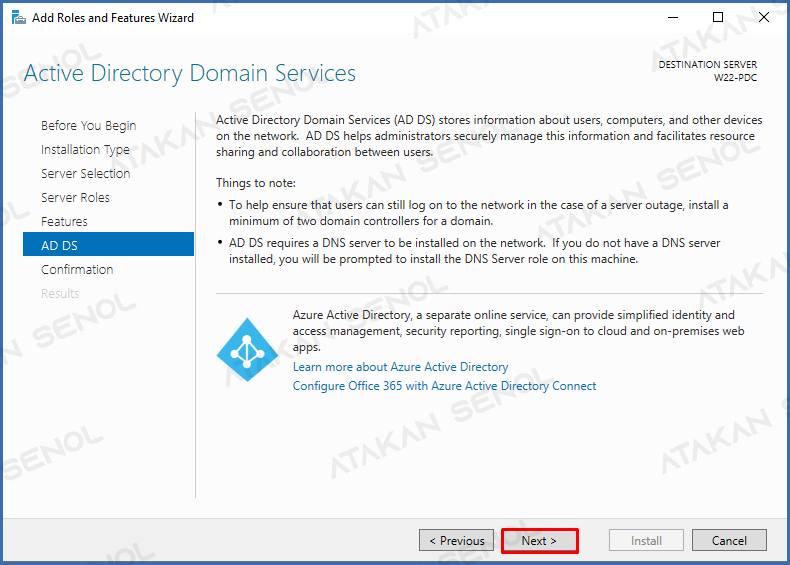

Bu ekranda bize öneriler veriyor.

- Etki alanımızda kullanıcıların oturum açma sorunu yaşamaması için en az iki adet domain controller kurmamızı öneriyor.

- Active Directory Domain Services için DNS Server kurulması öneriliyor. Bu işlemi otomatik olarak yaptığından bir şey yapmamıza gerek yok. IP ve Sunucu adı konfigürasyonumuz doğru olsun yeter.

- Configure Office 365 with Azure Active Directory Connect seçeneği ile Azure Active Directory platformu ile çalıştırabiliriz.

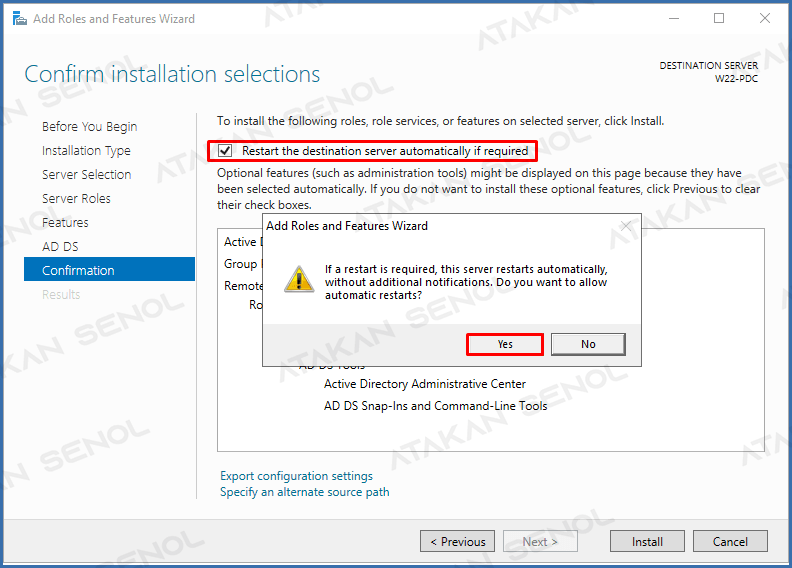

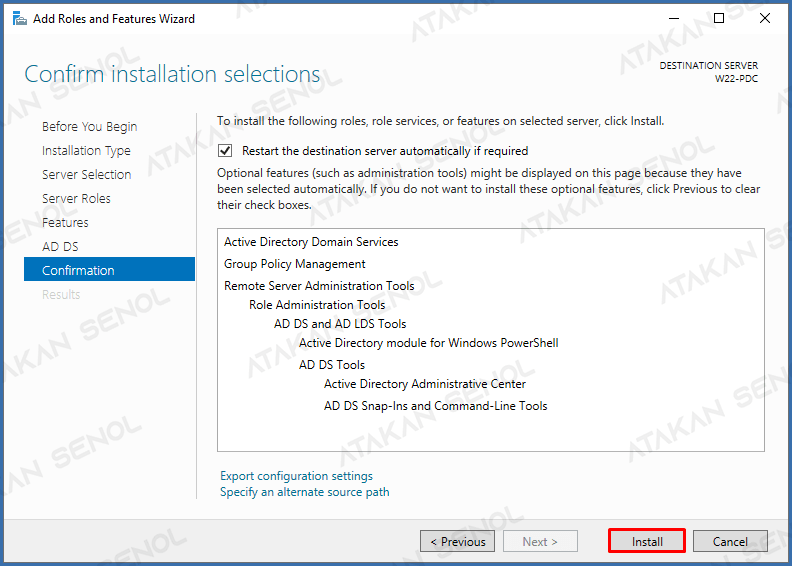

Son adıma geldik. Bu ekranda yaptığımız seçimlerin bir özetini görüyoruz. İstersek alt kısımda bulunan Export configuration settings seçeneği ile ayarlarımızı dışa aktarabiliriz. Restart the destination server automatically if required seçeneğini seçerek kurulumdan sonra gerektiğinde otomatik olarak yeniden başlatmasına onay veriyoruz.

Install seçeneği ile kurulumu başlatıyoruz.

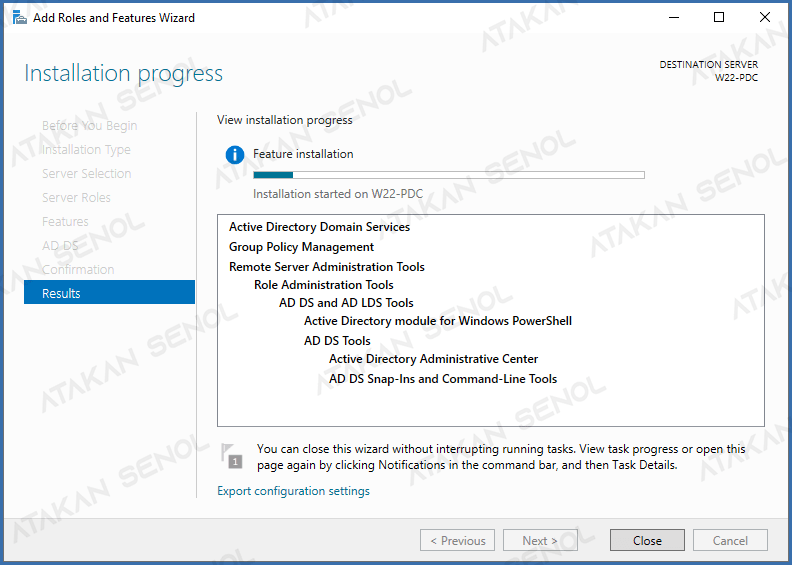

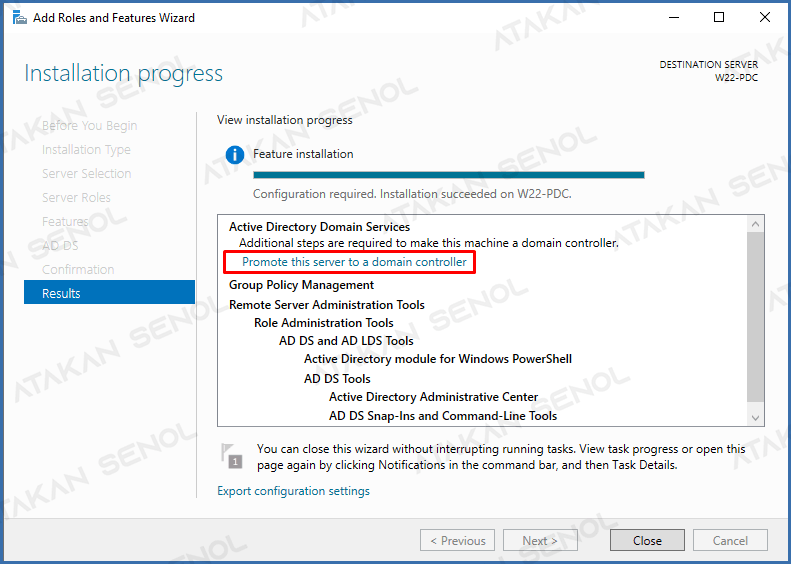

Kurulum başladı. Active Directory Services rolü ve gerekli rollerin kurulduğunu görebilirsiniz.

Rol kurulumu tamamlandı. Domain Controller yapılandırması için Promote this Server to a domain controller seçeneğine tıklıyoruz.

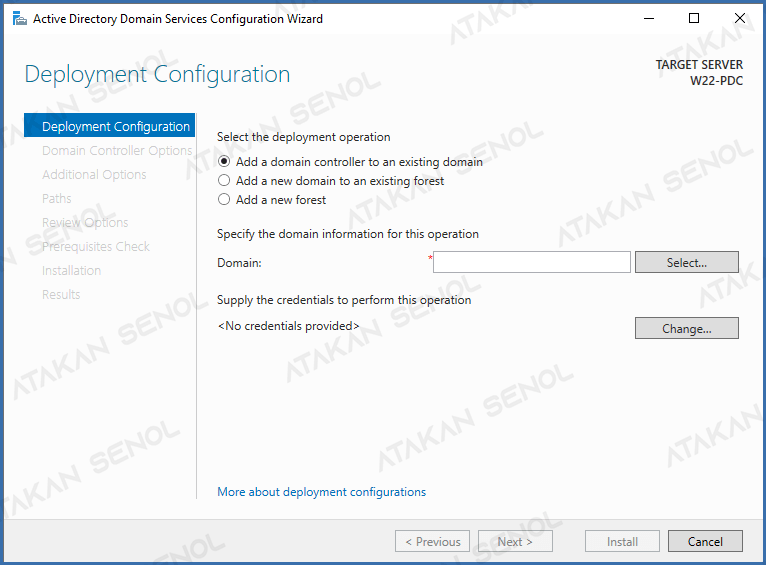

Active Directory Domain Services Configuration Wizard ekranında üç seçenek bulunmakta.

- Add a domain to an existing domain: Mevcut Forest yapımıza yeni bir domain controller eklemek için bu seçeneği seçebiliriz.

- Add a new domain to an exissting forest: Mevcut Forest yapımıza yeni bir domain eklemek için bu seçeneği seçebiliriz.

- Add a new forest: Yeni bir forest oluşturmak için bu seçeneği seçebiliriz.

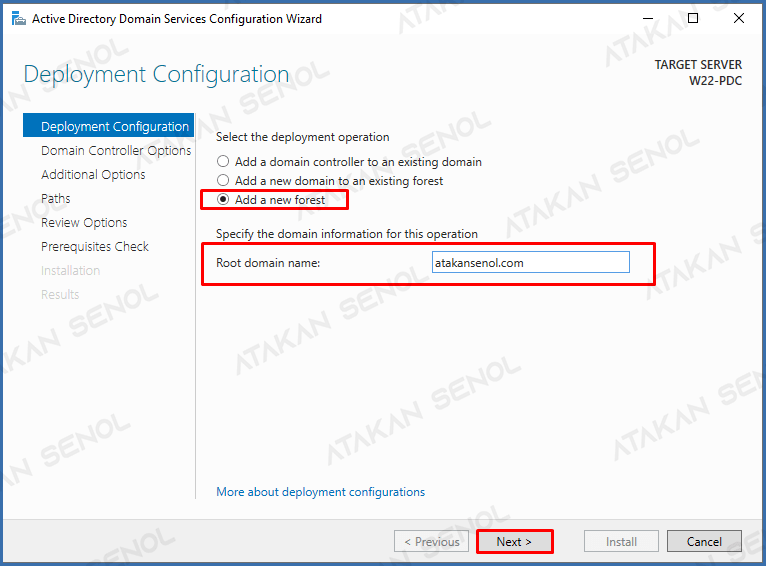

Biz yeni bir forest oluşturacağımızdan Add a new forest seçeneğini işaretliyoruz. Root domain name belirleyip Next ile devam ediyoruz.

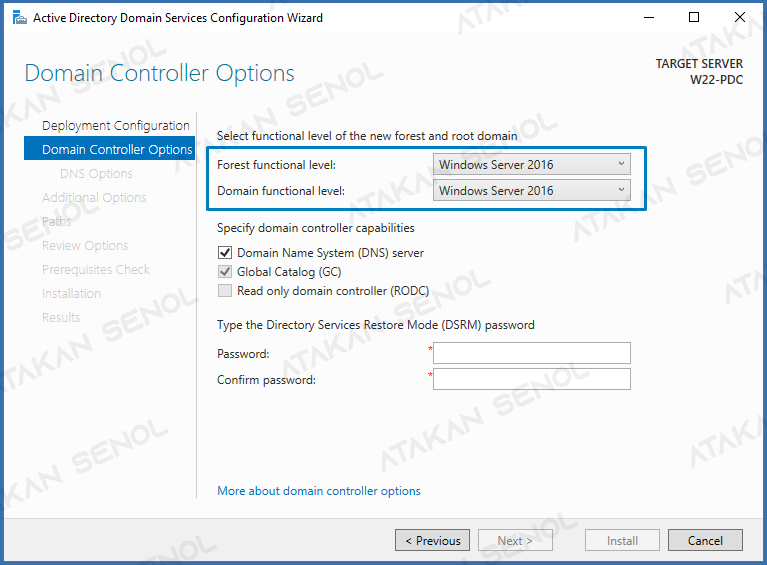

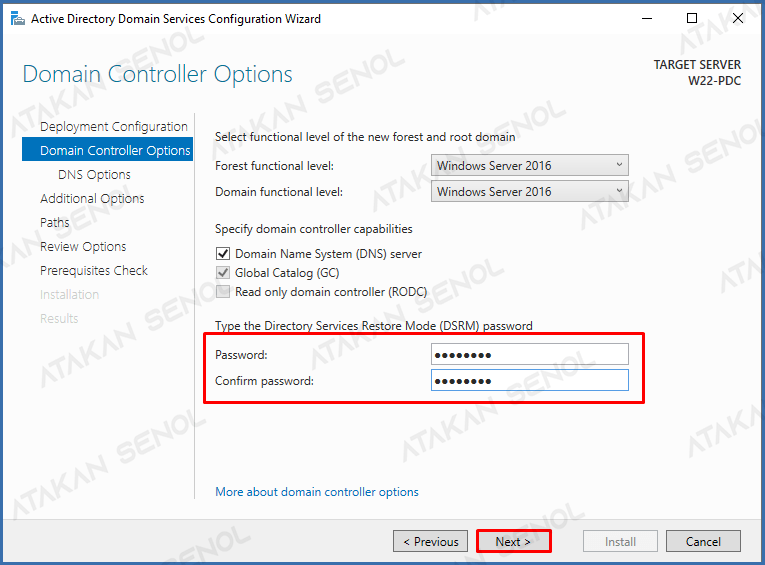

Bu ekranda;

Select functional level of the new forest and root domain seçeneğinde,

- Forest functional level: Forest’taki tüm Domain Controller’ların işletim sistemi seviyesini belirler.

- Domain functional level: Domain içindeki Domain Controller’ların işletim sistemi seviyesini belirler.

Not: Bu seçeneği en düşükte tutmak faydalıdır.

Specify domain controller capabilities altında ise;

- Domain Name System (DNS) server: Active Directory temellerinden biridir. Client bilgisayarlar DNS yolu ile iletişim gerçekleştirir. İlk Domain Controller kurulumunda DNS Server kurulumu gereklidir.

- Global Catalog (GC): Active Directory ortamında bulunan tüm nesneleri barındıran veri tabanıdır. Logon kayıtları gibi birçok verilerin sorgularına cevap verir. Domain Controller’larda bulunması gerekmektedir.

- Read Only Domain Controller: Active Directory veri tabanı bulunduran fakat veri tabanına yazma yetkisi olmayan bir domain controller’dır. Bulunduğu ortamda domain controller görevini yerine getirir. Genellikle güvenilir olmayan, az kullanıcıya sahip şubeler için kullanılır.

- Type the Directory Services Restore Mode (DSRM) password: Domain ortamının kurtarma şifresidir. DSRM ile AD yedeğine dönebilmek için sunucu açılırken F8 butonu ile giriş yaptığımız ekranda Directory Services Restore Mode bölümünü seçmemiz gerekiyor. Şifre kurtarma aşamasında bizden talep ediliyor.

Functional level seçeneklerini Windows Server 2016 olarak bırakıyoruz. İlk domain controllerimiz olduğu için DNS Server seçeneğine dokunmuyoruz.

DSRM Password belirleyerek Next ile devam ediyoruz.

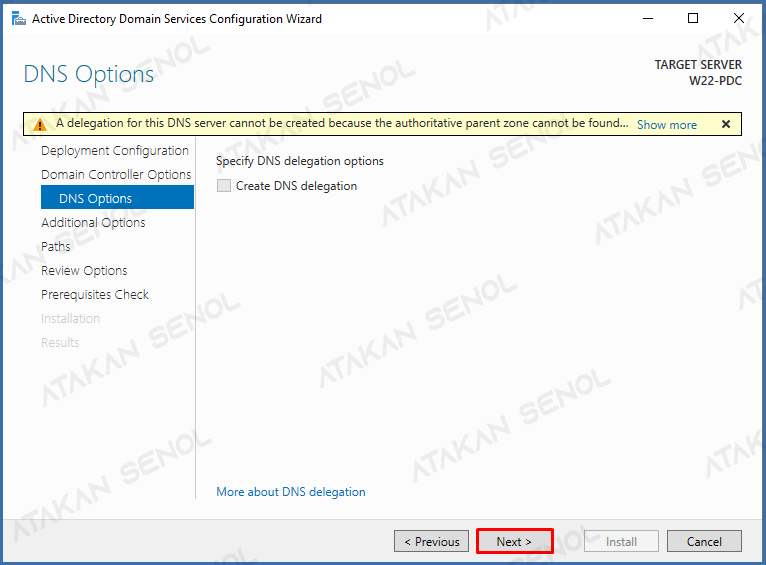

Mevcut bir DNS Sunucumuz olmadığından bu adımı Next ile geçiyoruz.

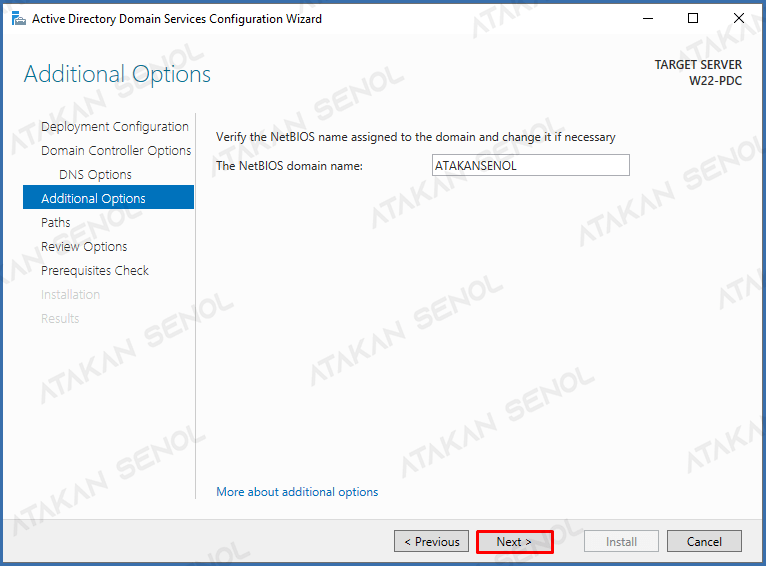

Active Directory ortamı için kullanacağımız NETBIOS ismini otomatik olarak ekrana getiriyor. Dilersek değiştirebiliriz. Next ile devam ediyoruz.

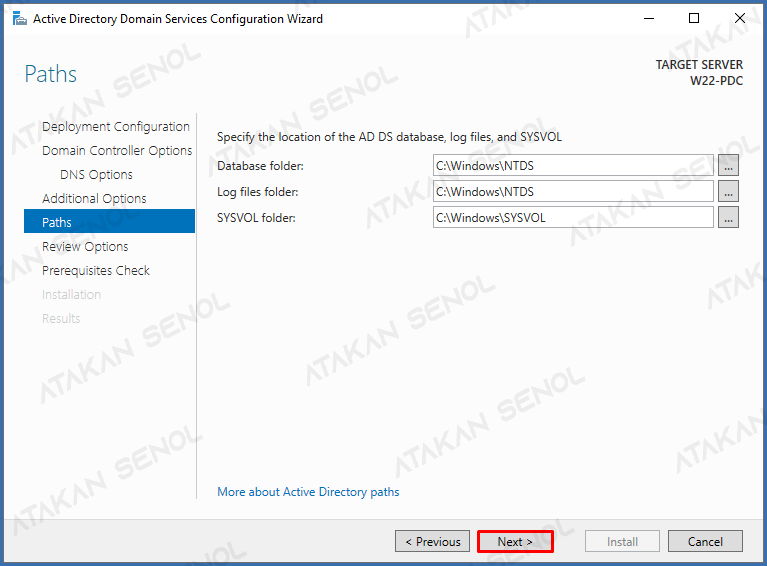

Paths bölümünde Active Directory Database, Log, Sysvol dizinlerini nereye oluşturacağını seçebiliriz. Ben default olarak Windows dizini altında bırakıyorum.

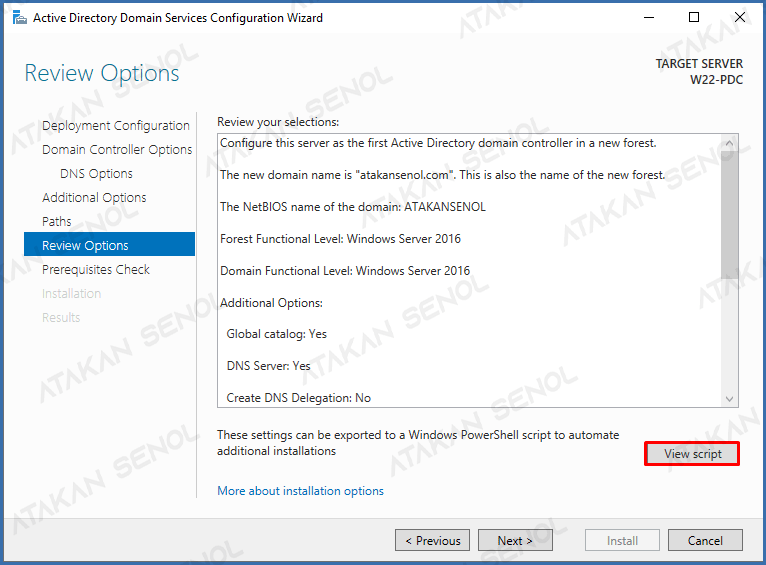

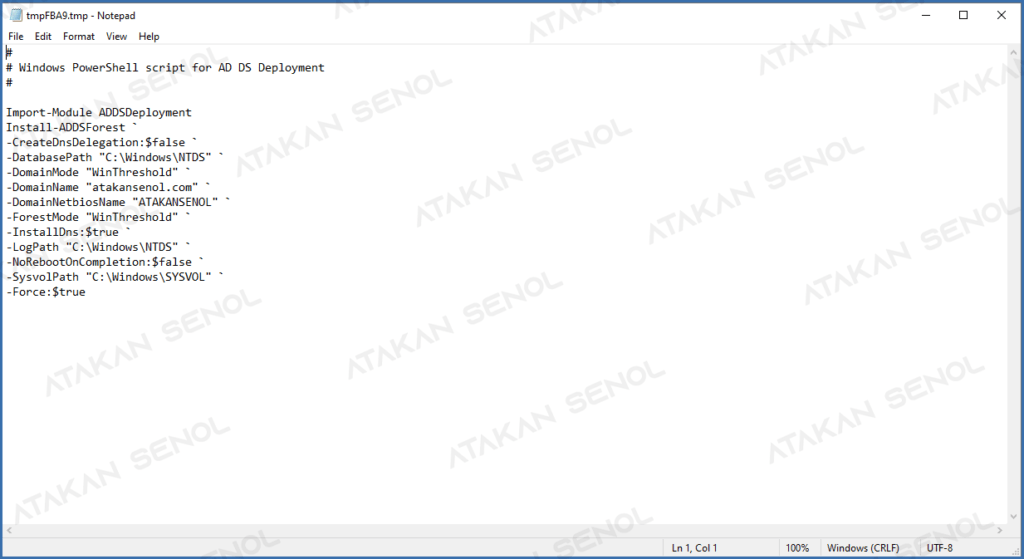

Review Options ekranında bize yaptığımız işlemleri listeliyor. View script butonu ile AD DS rolü için yaptığımız ayarları powershell scripti olarak alabiliriz.

Powershell üzerinden bu script ile kolayca kurulum yapabiliriz.

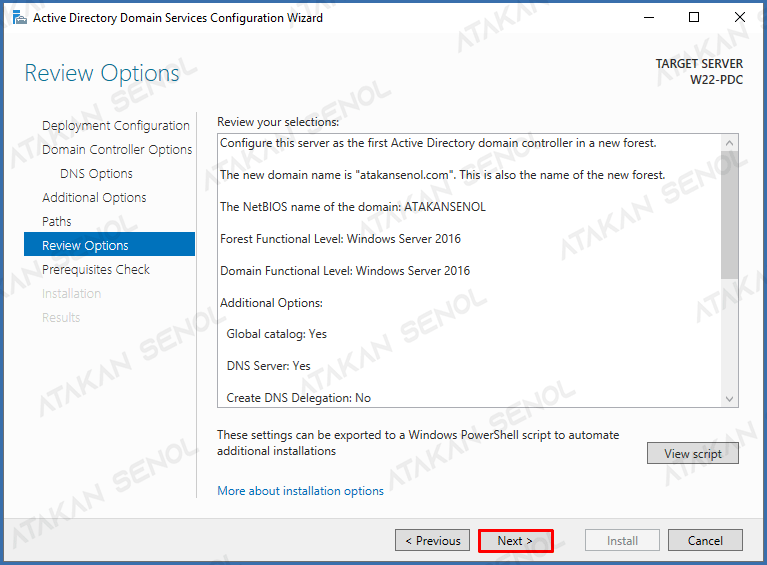

Next ile sonraki aşamaya geçiyoruz.

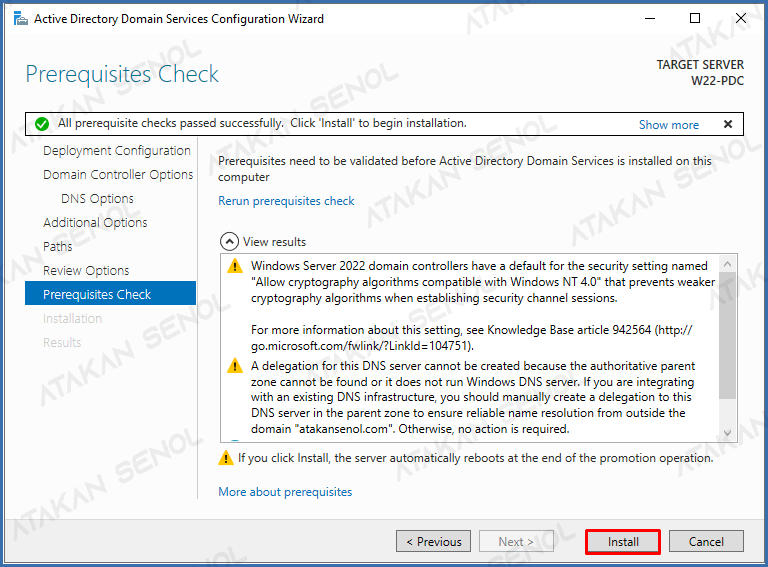

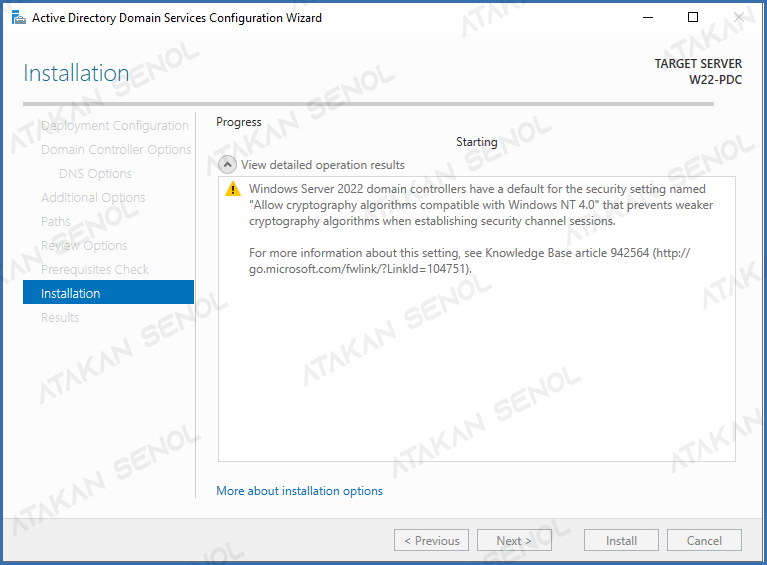

Prerequisities Check ekranında rol kurulumunda herhangi bir eksiklik ve sorun olup olmadığının kontrolünü yapacaktır. AD DS kurulumu için gerekli kontrolleri tamamladığında All Prerequisite check passed succesfully. Click “Install” to begin installation mesajını gördüğümüzde Install ile rol kurulumuna başlayabiliriz.

Active Directory Domain Services rolünün sunucumuz üzerine kurulumu başladı. Kurulum tamamlandığında sunucumuz otomatik yeniden başlatılacak.

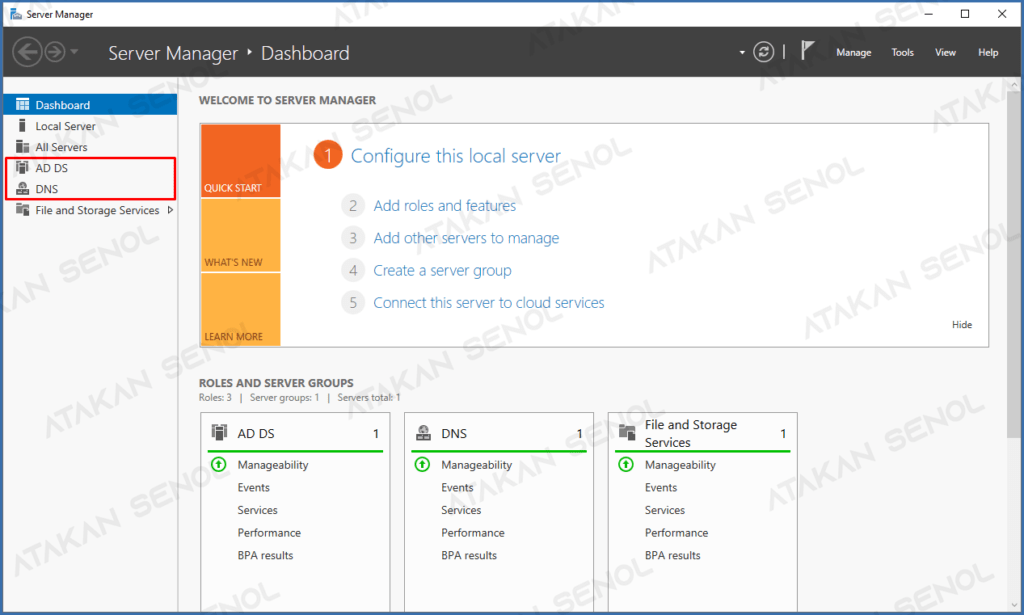

Sunucumuz üzerine Active Directory Domain Services rolünün kurulumu tamamlandı. Sunucu yeniden açıldığında Server Manager konsolunda Active Directory Domain Services (AD DS) ve Domain Name Server (DNS) servislerinin geldiğini görüyoruz.

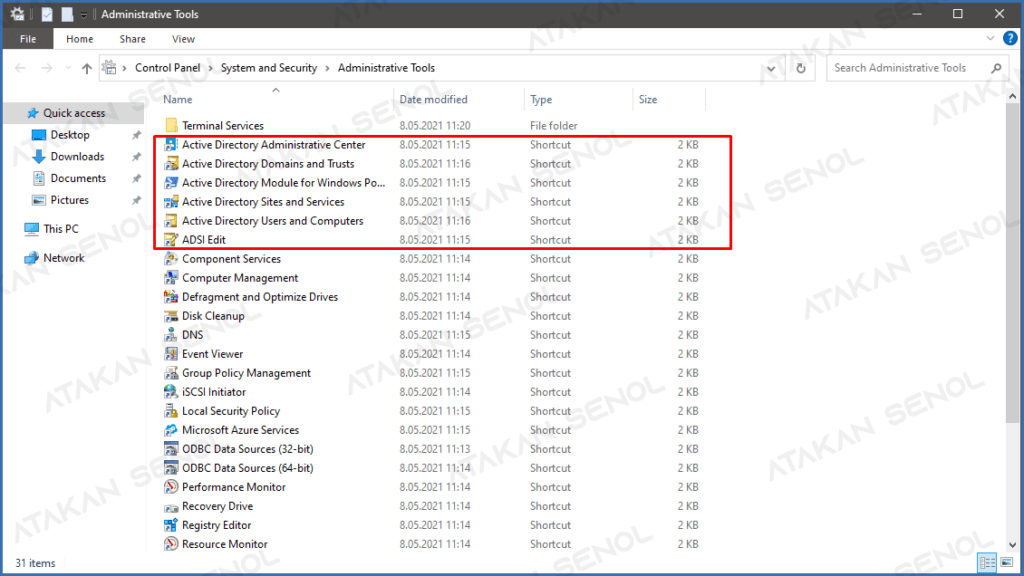

Administrative Tools altına AD DS rolü ile ilgili konsolların geldiğini görüyoruz.

Bir Bilgisayar’ın Domain’e Dahil Edilmesi

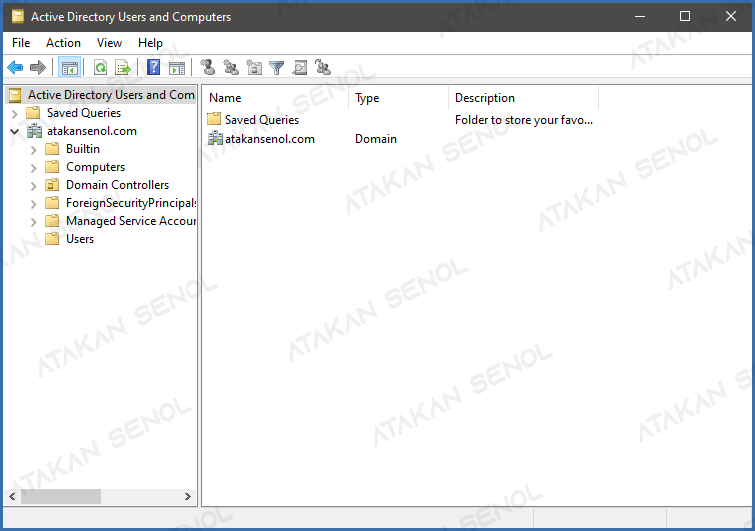

Kullanıcıları ve bilgisayarları yöneteceğimiz Active Directory Users and Computers konsolunu açalım.

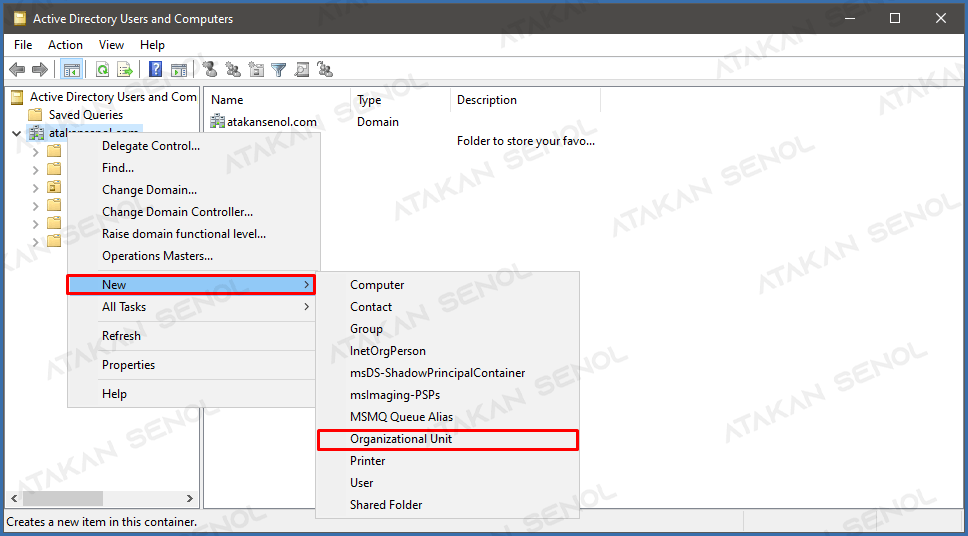

Organizational Unit içerisinde kullanıcı, bilgisayar, grup ve yazıcı gibi nesneleri barındırdığımız yapılardır. Departmanlara ve şubelere göre hiyerarşi için bize kolaylık sağlar. Domain üstüne gelip sağ tuş ile New -> Organizational Unit seçerek yeni bir OU oluşturalım.

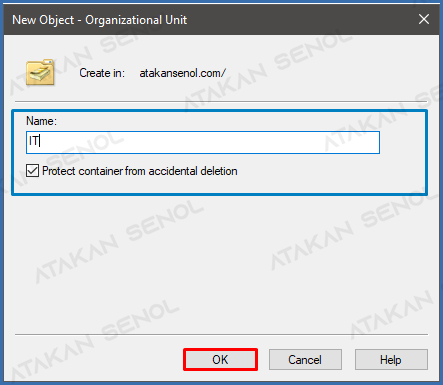

Departman veya şube ismi belirliyoruz. Yanlışlıkla silinmeleri engellemek için Protect container from accidental deletion seçeneğini işaretli bırakıyoruz.

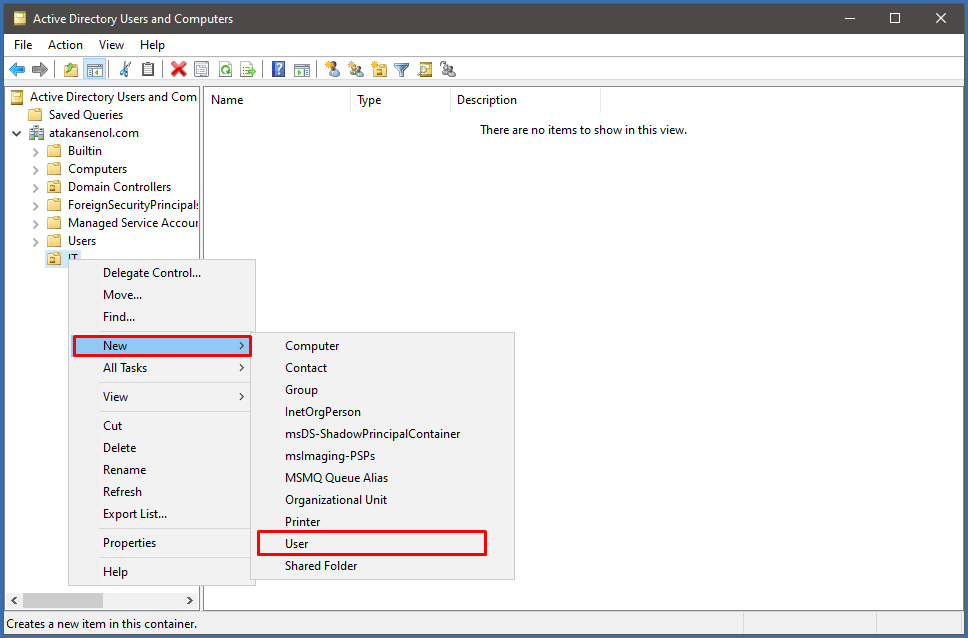

Organizational Unit içine kullanıcı, grup ve yeni bir organizational unit oluşturabiliriz. Biz IT birimine bir kullanıcı oluşturacağımız için New -> User seçeneğine tıklıyoruz.

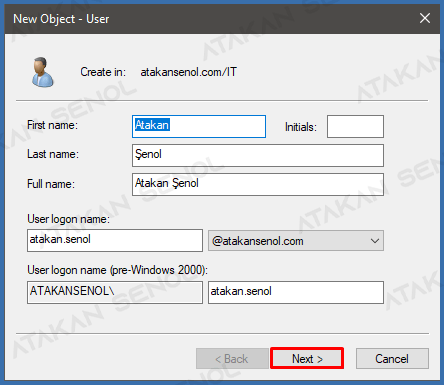

Bu ekranda kullanıcı bilgilerini dolduruyoruz. Next ile sonraki sayfaya geçiyoruz.

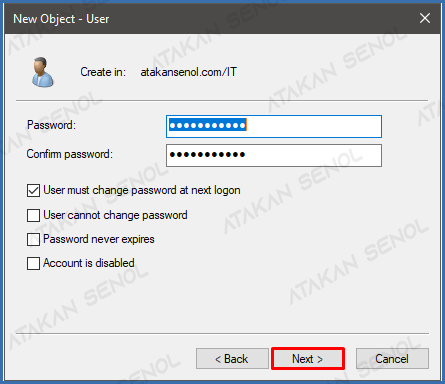

Bir parola belirlememiz gerekiyor. IT birimi biz olduğumuz için User must change password at next logon(Kullanıcı sonraki oturumunda bir şifre belirlesin) seçeneğini seçmemize gerek yok fakat, diğer kullanıcılar için bu seçeneği işaretlemek önemli. IT birimi olarak tüm sisteme hakim olabiliriz ama kullanıcıların kendi şifrelerini oluşturmaları bizim üzerimizdeki yükü biraz olsun azaltır. Senaryoya bu seçeneği seçerek devam edeceğiz.

User cannot change password seçeneğini kullanıcının şifresini değiştirmesini istemediğimiz durumlarda işeretlenir.

Password never expires normalde kullanıcılardan varsayılan olarak 42 günde bir şifre değiştirmesi istenir. Parolanın sürekli geçerli olması için bu seçenek işaretlenir.

Bu ekranda kullanıcı bilgilerinin özeti karşımıza geliyor. Finish butonu ile bitiriyoruz.

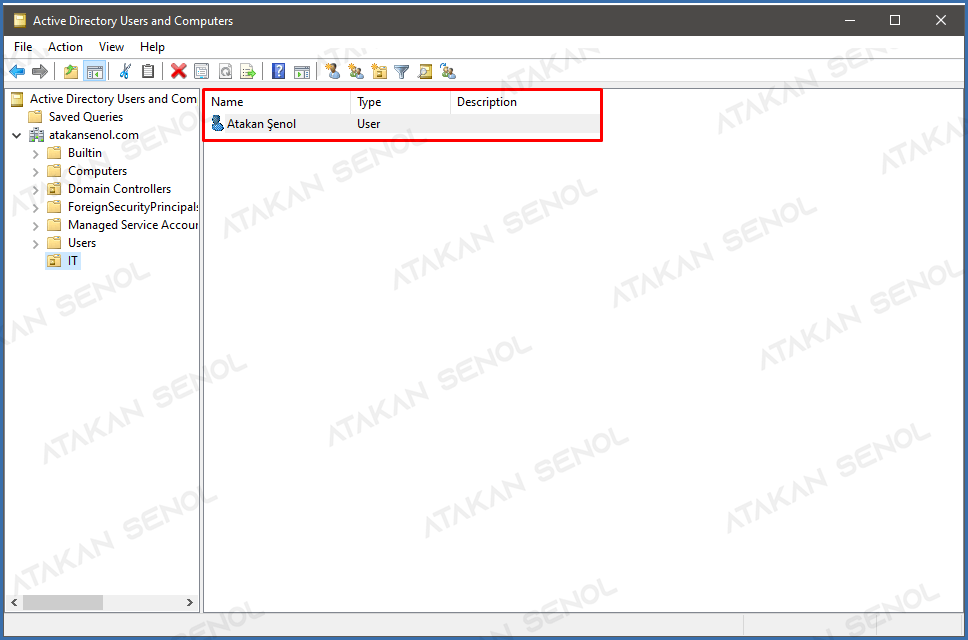

Oluşturduğumuz OU içine kullanıcımızı ekledik. Artık kullanıcı bilgisayarını domaine dahil edebiliriz.

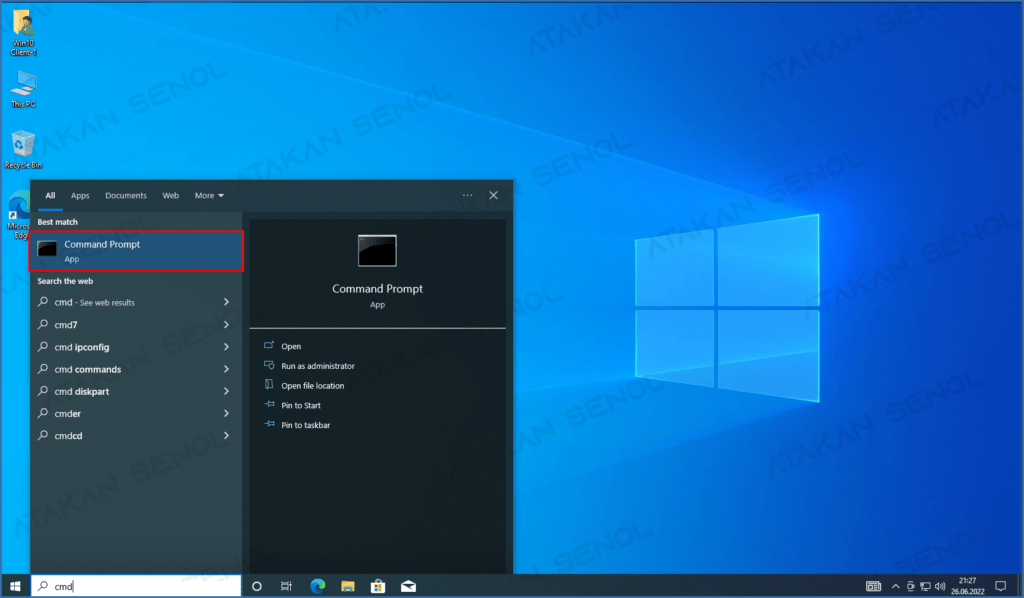

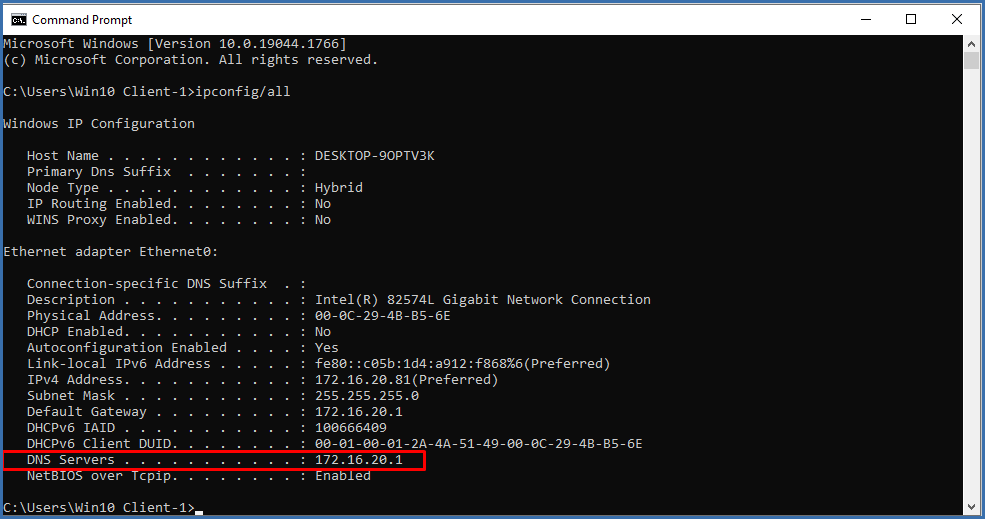

Bilgisayarı domaine almadan önce DNS çok önemlidir. Client DNS’i DC makinemiz olmalıdır. Bu yönlendirmeyi ağdaki Router ile de sağlayabilirsiniz. DNS kontrolü için aramaya CMD yazıyoruz.

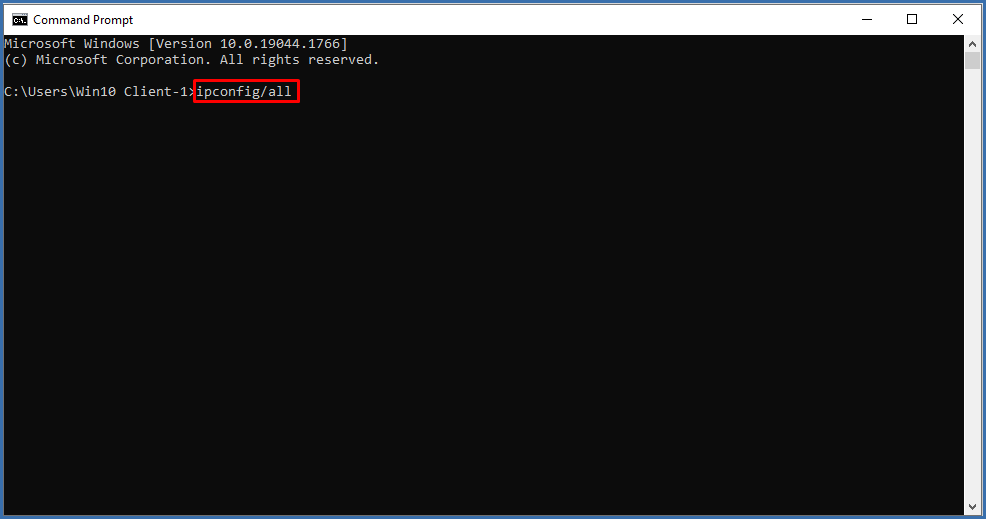

Terminal ekranına ipconfig/all yazıyoruz.

DNS sunucusu Router olarak görünmekte bu şekilde domaine alma işlemi gerçekleştiremeyiz.

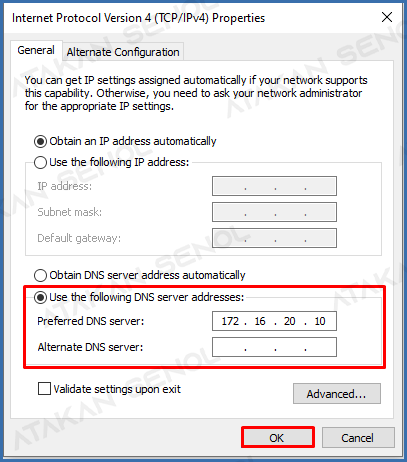

Ağ Bağdaştırıcısı ayarlarından DNS kısmına Domain Controller ip adresini vermemiz gerekiyor.

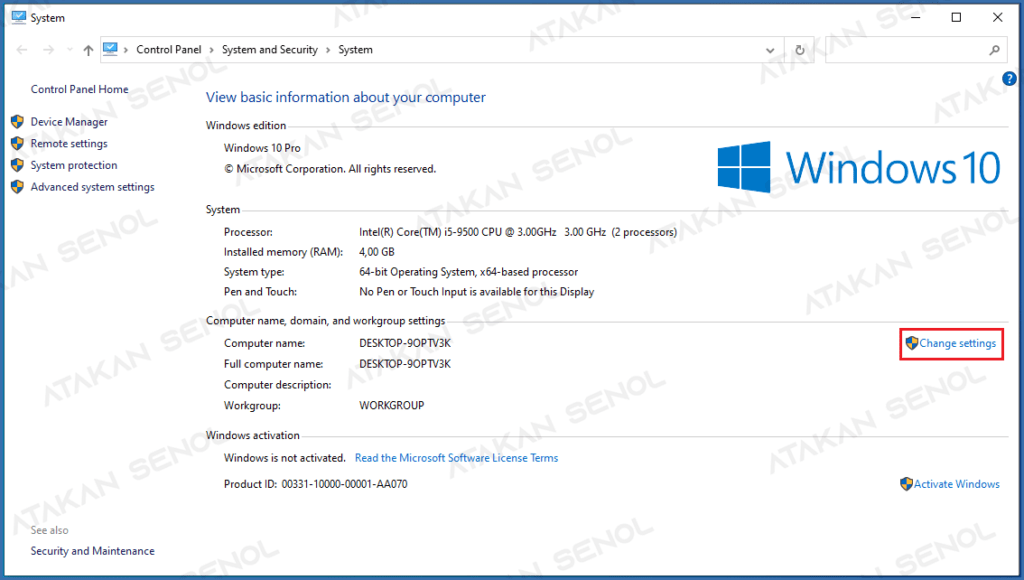

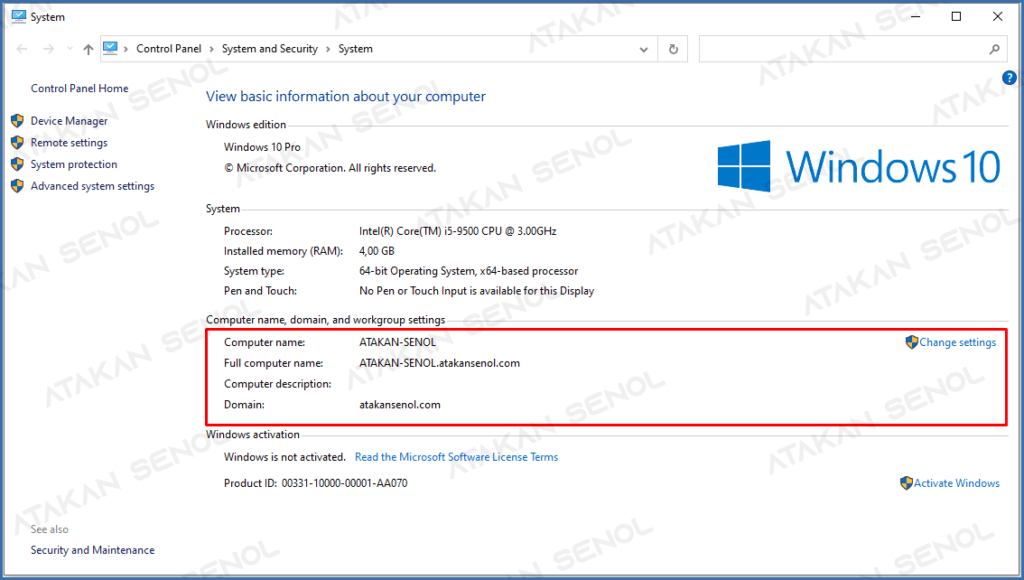

DNS ayarlarımız hazır. Artık bilgisayarı Domaine alabiliriz. Bilgisayar özelliklerinden Ayarları değiştir butonuna tıklıyoruz.

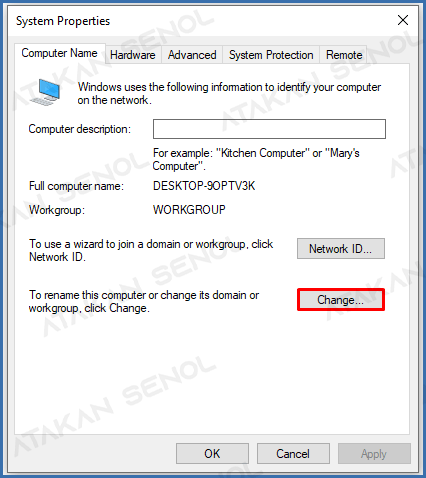

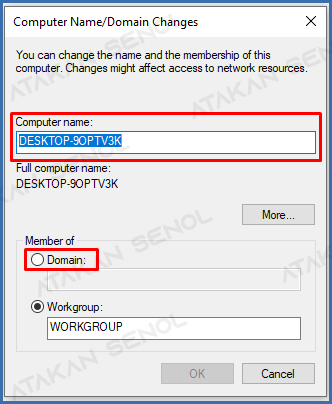

Sistem özellikleri ekranında Değiştir butonuna tıklıyoruz.

Bilgisayar adı, DC üzerinde DNS sunucusu ve Computers kısmına ekleneceği için değiştirmekte fayda var.

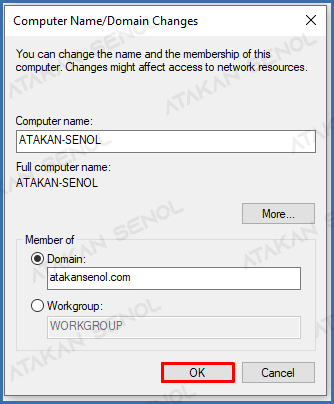

Bilgisayar adı ve domain bilgimizi dolduruyoruz. OK butonuna tıklıyoruz.

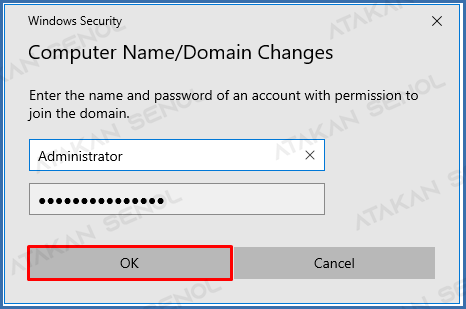

Bu ekranda bizden Domain Admin yetkisine sahip kullanıcı bilgilerini istiyor. OK ile onaylıyoruz.

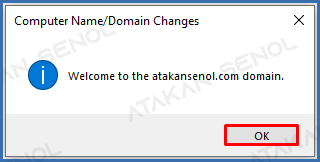

İşlem başarılı. Bu işlemden sonra bilgisayar restart edilecek.

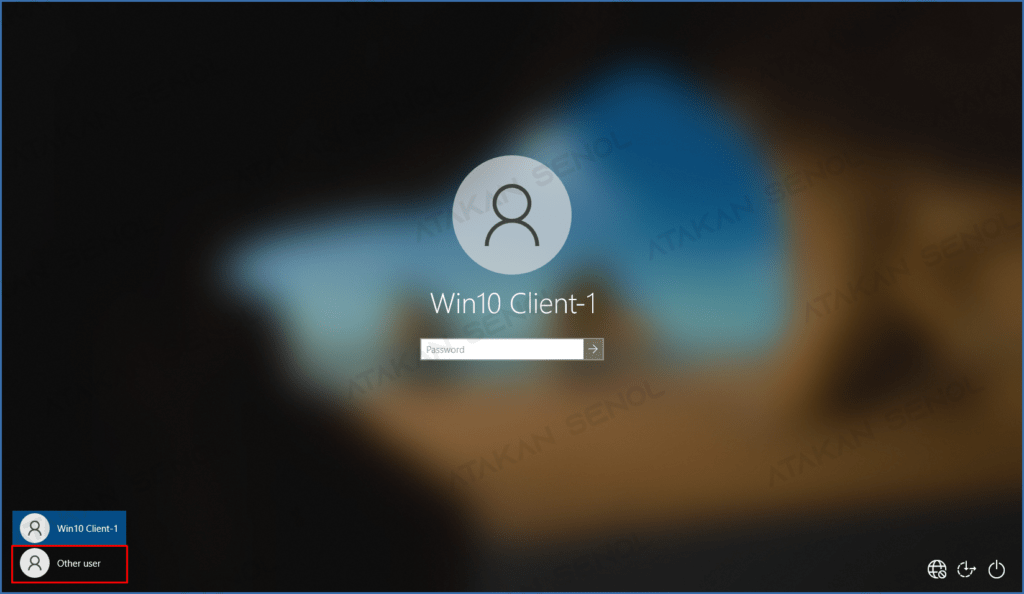

Bilgisayar açıldığında Domain kullanıcısı ile giriş yapmamız gerekiyor. Other user seçeneğine tılıyoruz.

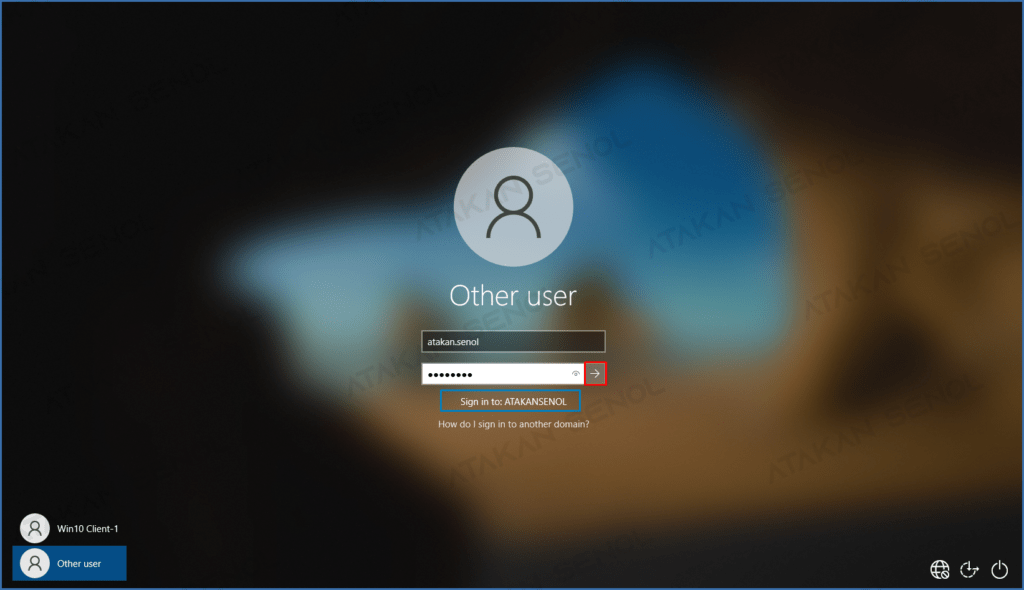

Sign in to: kısmında gördüğünüz gibi domain adımız var. Açtığımız kullanıcı bilgilerini girerek devam ediyoruz.

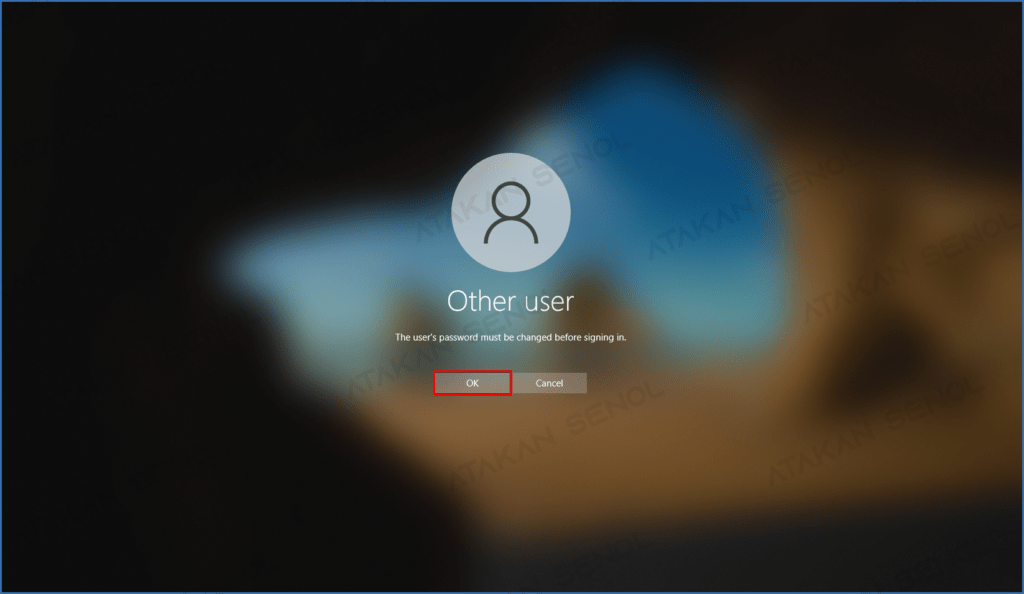

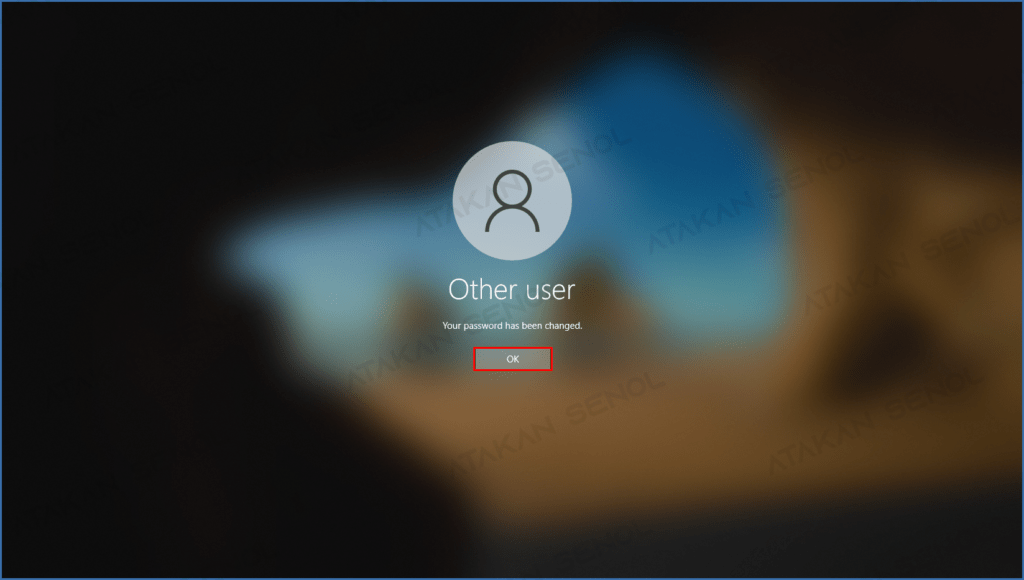

User must change password at next logon seçeneğini işaretlediğimiz için bizden parola değişikliği istiyor. OK ile devam ediyoruz.

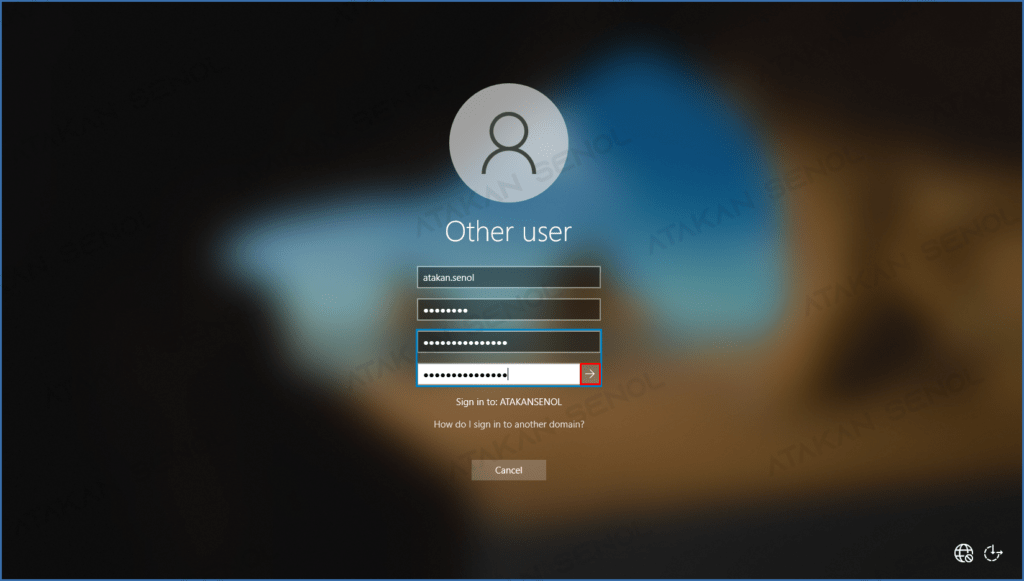

Yeni parola belirleyip devam ediyoruz.

Parola değişiminden sonra oturum açılacaktır.

Client bilgisayarımız domaine dahil olmuş durumda. Şunu unutmamalıyız ki Active Directory’de bir kullanıcı Domain’e dahil olan bütün bilgisayarlarda kendi kullanıcısı ile oturum açabilir. Fakat diğer kullanıcıların dosyalarını görüntüleyemez.

Temel Active Directory Domain Services kurulumunun sonuna geldik. AD DS kurulumundan sonra domaine bir cihaz alarak test etmiş olduk.